Hébergeur - IONOS

© 2025 Roussy Charles.

Tous droits réservés.

Veille technologique - Cybersécurité Offensive

Objectifs de la veille

Dans un domaine en constante évolution comme la cybersécurité, il est essentiel de se former et de s'informer en continu. Cette veille me permet d'acquérir des connaissances approfondies et de me préparer à une poursuite d'études dans ce secteur qui me passionne tant.

Méthodologie de la veille

Pour obtenir des informations pertinentes et suivre l'actualité, j'ai structuré ma veille autour de plusieurs axes :

- sites web spécialisés : HackTricks, IT-Connect, TryHackMe, Exploit-DB

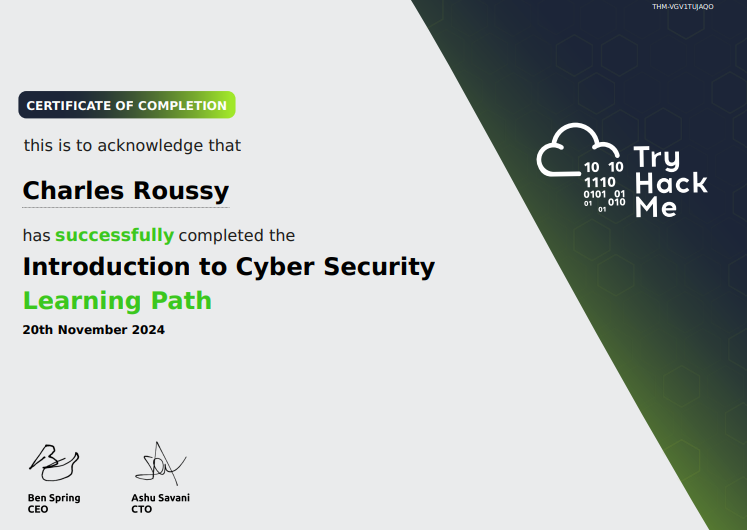

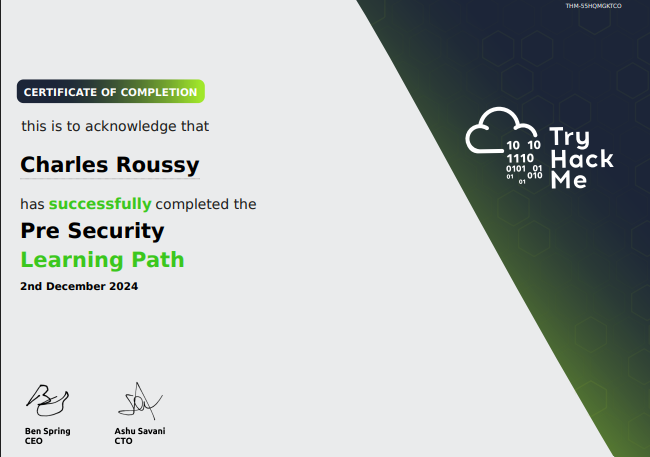

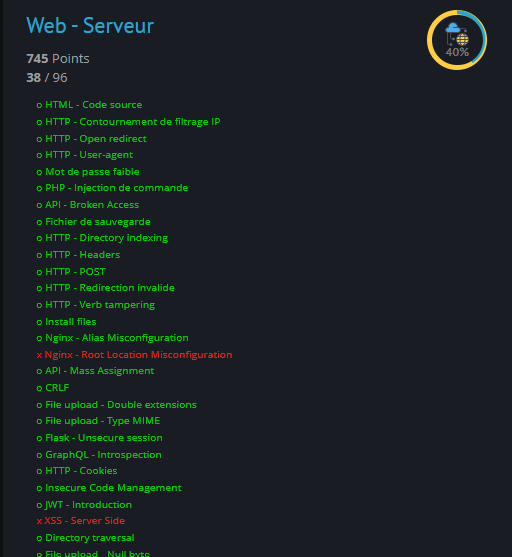

- Pratique : Résolution de challenges sur TryHackMe et Root-Me

- Multimédia : Suivi de contenus sur LinkedIn, podcasts et vidéos spécialisés

- Veille automatisée : Utilisation de Google Alert pour suivre les nouvelles tendances et vulnérabilités

Approche Pratique et Outils de Veille

Approche pratique avec TryHackMe et Root-Me

Dans le cadre de ma veille et de mon apprentissage en cybersécurité offensive, j’ai complété plusieurs challenges sur TryHackMe et Root-Me. Ces plateformes me permettent de mettre en pratique des concepts théoriques à travers différents challenges ayant pour but d'exploiter une faille précise.

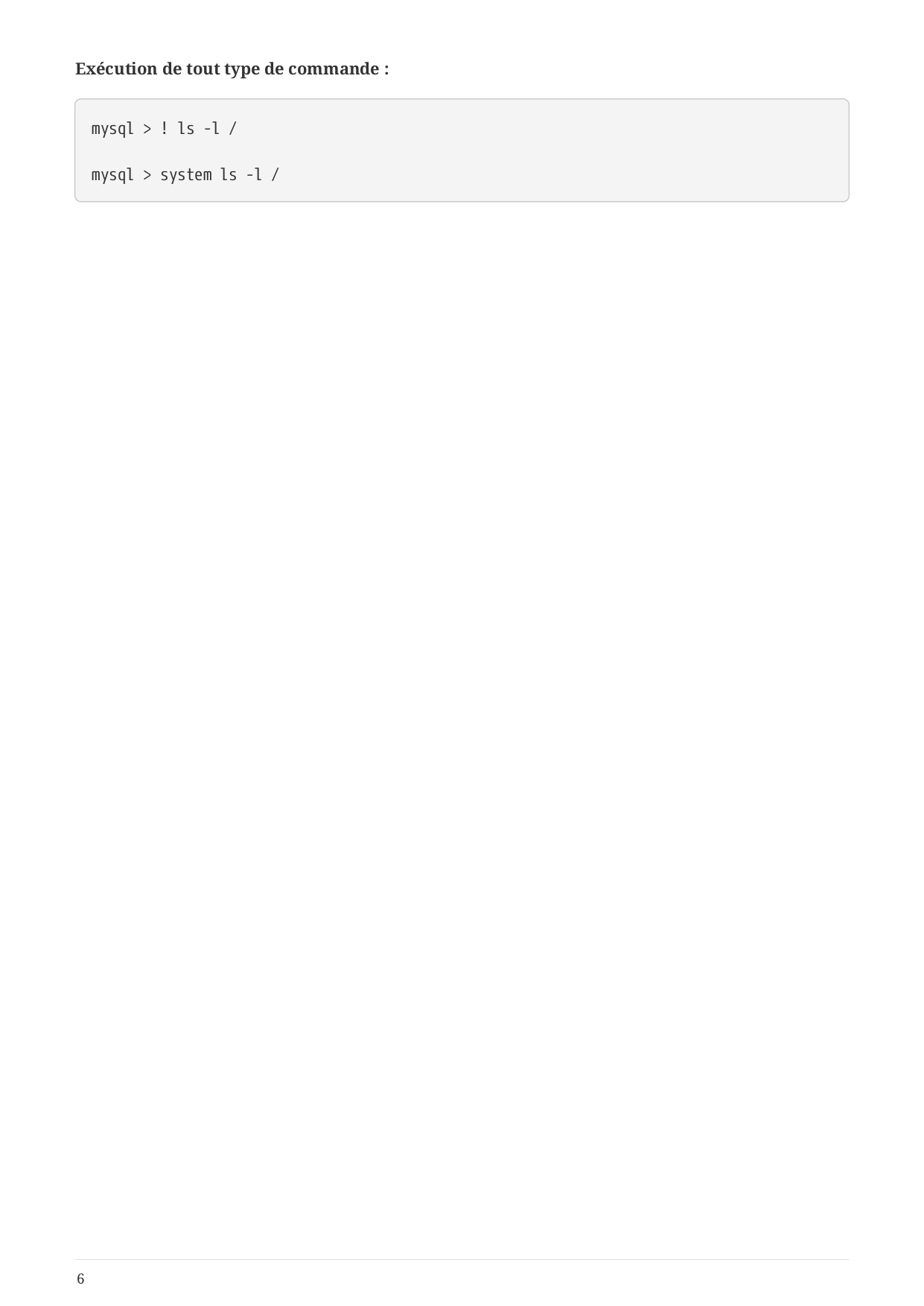

Veille automatisée avec Google Alert

Pour rester informé des dernières actualités en cybersécurité, j’ai configuré plusieurs alertes sur Google Alert. Cela me permet de recevoir quotidiennement les nouvelles tendances, vulnérabilités et attaques récentes.

Bien que cet outil soit utile, il génère un grand volume d’informations. Il est donc essentiel de filtrer les sources pertinentes pour éviter une surcharge d’informations.

Utilisation des Multimédias

En complément des articles et des plateformes pratiques, j’intègre également des ressources multimédias dans ma veille technologique. Les podcasts, vidéos et post LinkedIn sont des formats qui me permettent de suivre les dernières tendances en cybersécurité offensive.

Podcasts

L’un des podcasts que je suis régulièrement est "Underscore", une chaîne spécialisée en cybersécurité qui aborde des sujets techniques, des retours d’expérience et des analyses d’attaques récentes.

Cet épisode met en lumière les risques de sécurité persistants sur l'App Store et souligne l'importance de corriger les failles passées. La discussion aborde également des attaques possibles, telles que Man-In-The-Middle et la manipulation du DNS, en insistant sur la nécessité de vérifier les certificats pour renforcer la sécurité en ligne.

Vidéos

J’utilise également YouTube pour suivre des analyses techniques et des démonstrations d’outils de cybersécurité. La chaîne "John Hammond" est un bon exemple, avec des vidéos sur l’exploitation de vulnérabilités et l’utilisation d’outils comme Metasploit et Burp Suite.

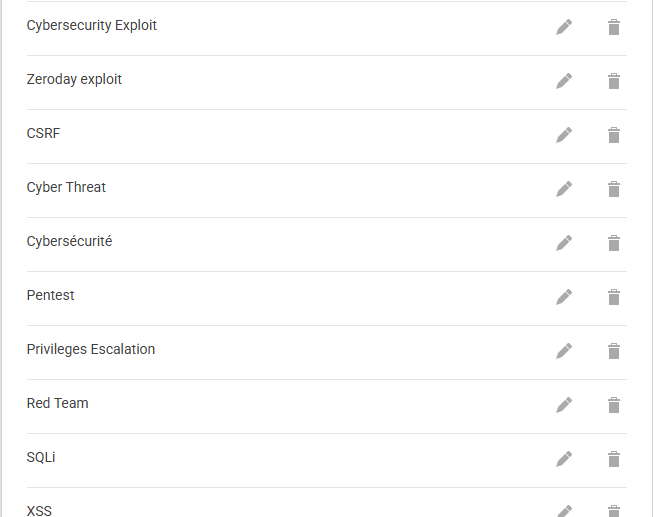

Contenus LinkedIn

Sur LinkedIn, je suis plusieurs comptes qui partagent des études de cas, des retours d’expérience et des conseils pour progresser en cybersécurité.

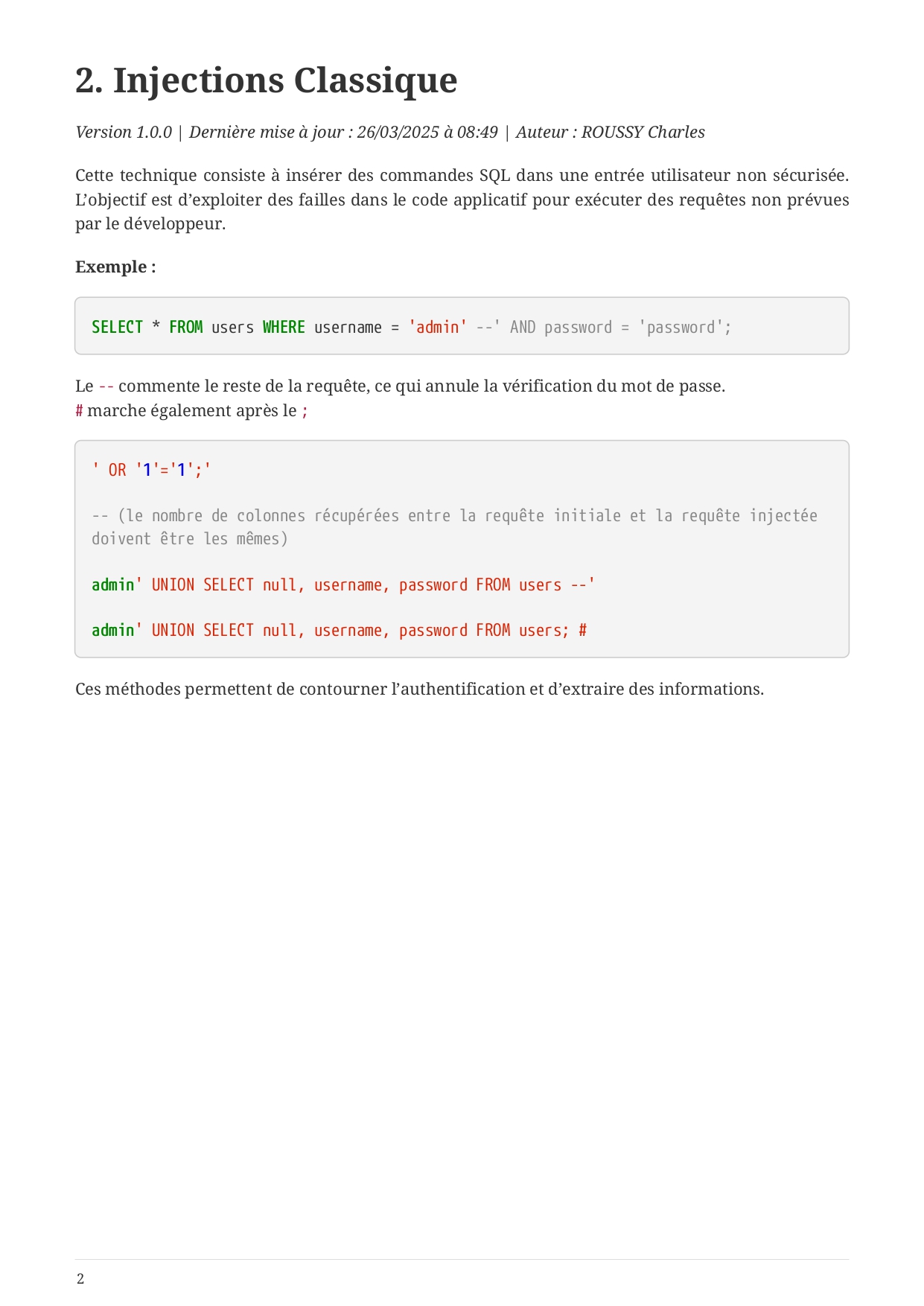

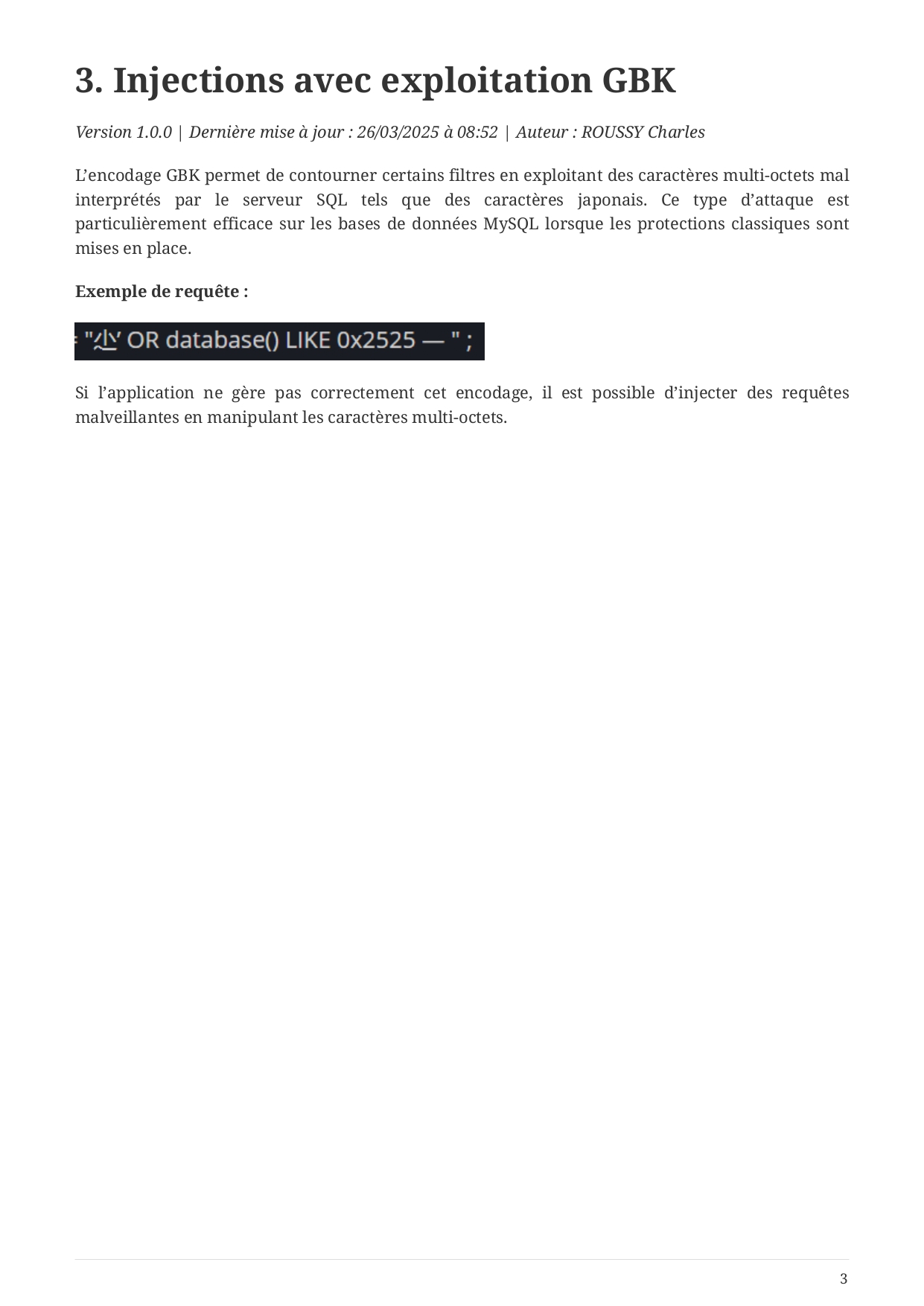

Traitement des données

Afin de structurer les données récoltées et de faciliter leur réutilisation, je réalise progressivement des documentations synthétiques avec Asciidoc. Ce travail me permet non seulement de mieux assimiler les notions abordées, mais aussi de disposer d’une base de référence organisée pour mes futurs projets et études.

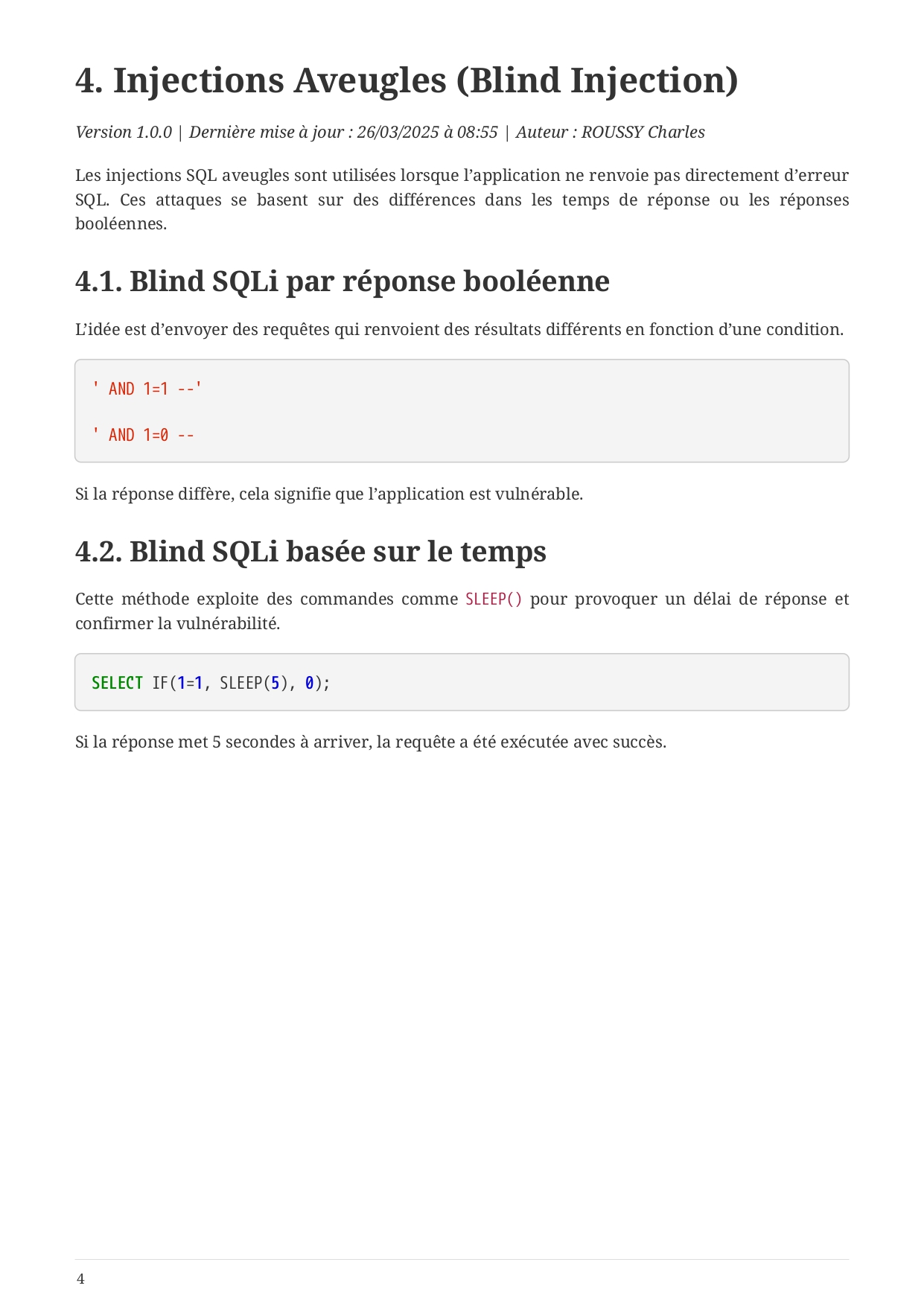

Voici un exemple de documentation faite sur les injections SQL faite au fur et mesure de la complétion de challenges sur Root-Me et suite aux cours de cybersécurité lors de ma formation en BTS SIO.

Points forts

- L'utilisation de Google Alert apporte un flux d'informations très élevé à ma veille me permettant alors de traiter un maximum de données.

- La résolution régulière de challenges notamment sur Root-Me rend ma veille active et apporte une approche pratique à la cybersécurité offensive en plus de l'approche théorique apportée par les autres sources d'informations de cette veille.

Points faibles

- L'utilisation de Google Alert apporte certes un flux d'informations très élevé, mais cela peut s'avérer contraignant, rendant alors le tri et l'analyse des données plus complexes.

- Mon sujet de veille porte sur la cybersécurité, avec une préférence pour le côté offensif de ce domaine. Cependant, le sujet peut sembler peut-être trop large et devrait être plus concentré sur un thême précis. Cela faciliterait par la même occasion le tri et l'analyse de données récoltées.

Bénéfices et perspectives

Cette démarche de veille m'a permis de mieux comprendre les outils et méthodologies utilisés dans le domaine de la cybersécurité offensive. Grâce à une approche combinant théorie et pratique, j’ai commencé à développer des compétences en tests d’intrusion, exploitation de vulnérabilités et analyse des menaces.

Cet apprentissage me sera précieux pour la suite de mes études et me permettra d’évoluer progressivement dans le domaine, en m’adaptant aux nouvelles technologies et aux défis en matière de cybersécurité.

Autres articles pertinents dans le contexte de ma veille technologique

L’outil EDRSilencer utilisé par les pirates pour bloquer les communications des EDR !

Thème : Cybersécurité

Lien : https://www.it-connect.fr/edrsilencer-utilise-par-les-pirates-pour-bloquer-les-communications-des-edr/

Cet article présente EDRSilencer, un outil utilisé par des cybercriminels pour bloquer les communications des systèmes de détection EDR (Endpoint Detection and Response). Cet outil empêche l'EDR d'envoyer des alertes en bloquant son trafic sortant via des règles dans la plate-forme de filtrage Windows. Il cible plusieurs solutions EDR populaires comme Carbon Black, Microsoft Defender, et TrendMicro. Cela permet aux malwares de rester discrets sur les systèmes attaqués. Les chercheurs recommandent une défense en profondeur pour atténuer ce type de menace.